Ukrainą ilgą laiką terorizavusi programišių grupuotė „BlackEnergy“ 2015 m. gruodį surengė atakas prieš šios šalies elektros energijos tiekimo įmones, kurių metu 230 tūkstančių žmonių liko be elektros. Tai buvo pirma tokio tipo ataka, sukėlusi elektros tiekimo trikdžius. Tuo pačiu metu ESET tyrėjai užfiksavo kitą kenksmingų programų sistemą ir ją pavadino „GreyEnergy“.

„Matėme, kaip „GreyEnergy“ dalyvavo atakose prieš elektros tiekimo įmones ir kitus aukštos vertės objektus Ukrainoje ir Lenkijoje pastaruosius trejus metus“, – tvirtina ESET vyresnysis saugumo tyrėjas Antonas Cherepanovas, vadovavęs šiam tyrimui.

2015 m. ataka prieš Ukrainos energijos infrastruktūrą buvo žinomiausia operacija, kurioje buvo panaudotas „BlackEnergy“ įrankių rinkinys. Vėliau ESET tyrėjai išanalizavo naują pažangių grėsmių platintoją „TeleBots“.

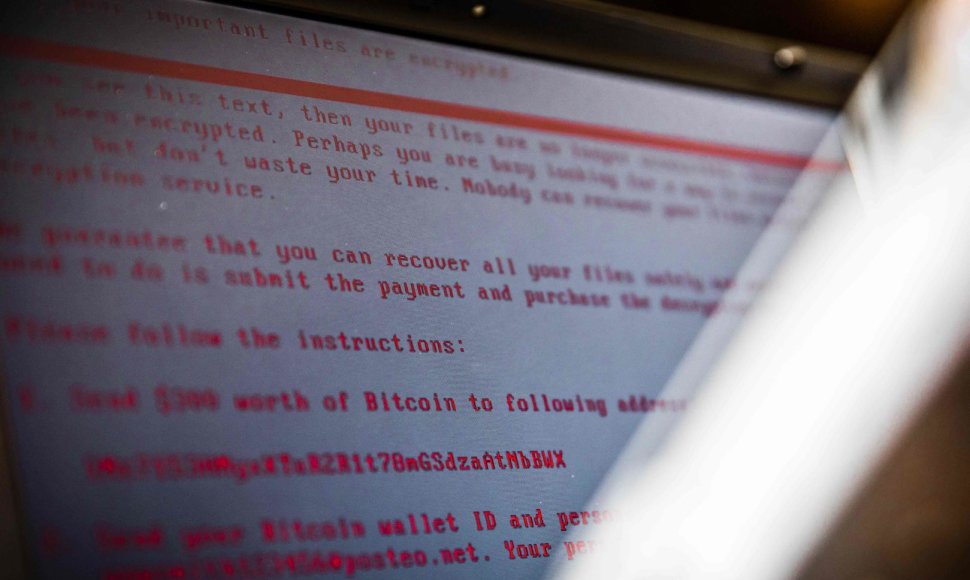

„TeleBots“ yra geriausiai žinoma dėl pasaulį sudrebinusio, diskus trinančio kenkėjo „NotPetya“, kuris 2017 m. sutrikdė daugybės verslų veiklą ir sukėlė milijardais dolerių skaičiuojamą žalą. Kaip neseniai patvirtino ESET, „TeleBots“ yra susiję su galingiausiu kenkėju „Industroyer“, atakuojančiu pramonines valdymo sistemas ir sukėlusiu elektros tiekimo trikdžius Kijeve 2016 m.

„GreyEnergy“ iškilo kartu su „TeleBots“, bet kitaip, nei gerai žinomos „BlackEnergy“, jos veikla neapsiriboja vien Ukraina ir kol kas rengiamos atakos nebuvo tokios žalingos. Akivaizdu, ši nusikaltėlių grupė nori išvengti dėmesio“, – teigia A.Cherepanovas.

Remiantis išsamia analize, „GreyEnergy“ kenkėjas yra artimai susijęs tiek su „BlackEnergy“, tiek su „TeleBots“ kenkėju. Dėl modulinės konstrukcijos jo funkcionalumas priklauso nuo pasirenkamos modulių kombinacijos, kurią kenkėją valdantis operatorius atsiunčia į užkrėstą sistemą.

Palyginus su „BlackEnergy“, „GreyEnergy“ kenksmingų įrankių rinkinys yra labiau pritaikytas slapstytis ir turi galimybę perimti visos įmonės tinklų kontrolę. Viena iš technikų yra į užkrėstą sistemą atsiųsti tik norimus modulius. Išanalizavus modulius, kurie buvo naudojami šnipinėjimo ir žvalgybos tikslais, taip pat buvo aptiktos funkcijos, skirtos įsilaužti pro „galines duris“ (angl. backdoor), ištraukti failus, daryti momentines ekrano kopijas, rinkti klaviatūros paspaudimus, vogti slaptažodžius ir prisijungimo duomenis.

„Mes neaptikome jokių modulių, kurie tikslingai atakuoja pramonines valdymo sistemas ar įrenginius. Tačiau mes pastebėjome, kad „GreyEnergy“ operatoriai strategiškai atakuoja ICS valdymo darbo vietas, naudojančias SCADA programinę įrangą ir serverius“, – paaiškina A. Cherepanovas.

„GreyEnergy“ atskleidimas ir detali analizė padės apsisaugoti nuo tokių grėsmių platintojų, taip pat leidžia geriau suprasti, kokias taktikas, įrankius ir procedūras naudoja pažangiausios kibernetinių nusikaltėlių grupės.

Išsamią „GreyEnergy“ analizę skaitykite čia.